Vad är krypterad DNS-trafik?

Integritet Säkerhet Dns Hjälte / / August 24, 2023

Publicerad

För att skydda din säkerhet och integritet är det viktigt att förstå krypterad DNS-trafik och varför det är viktigt.

I det stora, sammankopplade riket av internet, Domännamnssystem (DNS) fungerar som en central guide och översätter människovänliga domännamn som "example.com" till IP-adresser som maskiner förstår. Varje gång du besöker en webbplats eller skickar ett e-postmeddelande, görs en DNS-förfrågan, som fungerar som en brygga mellan mänskliga avsikter och maskinåtgärder. Men i åratal har dessa DNS-frågor exponerats och överförts i klartext, vilket gör dem till en guldgruva för snoopers, hackare och till och med vissa internetleverantörer (ISP) som söker insikter om användarnas internet beteenden. Gå in i konceptet "krypterad DNS-trafik", som syftar till att skydda dessa viktiga uppslagningar och kapsla in dem i lager av kryptografiskt skydd.

Problemet med traditionell DNS

Innan vi dyker in i en beskrivning av krypterad DNS-trafik bör vi nog prata om DNS-trafik i allmänhet. Domain Name System (DNS) står som en nyckel i vår digitala värld. Se det som en intrikat katalog för Internet; Dess roll är inte bara att göra onlinenavigering intuitiv för användare utan också att öka motståndskraften hos onlinetjänster.

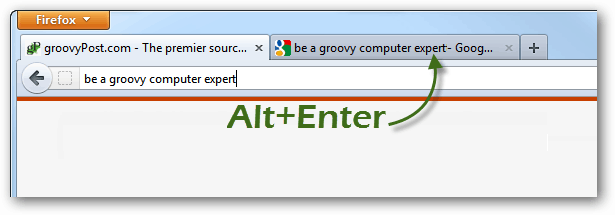

I sin kärna överbryggar DNS klyftan mellan människovänlig och maskinvänlig internetadress format. För en vanlig användare, istället för att återkalla en komplex IP-adress (Internet Protocol) som "104.25.98.13" (representerar dess IPv4-adress) eller 2400:cb00:2048:1:6819:630d (IPv6-formatet), kan man helt enkelt mata in "groovypost.com" i en webbläsare.

Medan fördelen för människor är tydlig, för applikationer och enheter tar DNS-funktionen en något annan nyans. Dess värde ligger inte nödvändigtvis i att hjälpa minnet – trots allt brottas inte programvara med glömska som vi gör. Istället stärker DNS, i det här fallet, motståndskraften.

Hur, frågar du? Genom DNS är organisationer inte begränsade till en enda server. Istället kan de sprida sin närvaro över en mängd servrar. Detta system ger DNS möjlighet att dirigera en användare till den mest optimala servern för deras behov. Det kan leda en användare till en server i närheten, vilket eliminerar sannolikheten för en trög, fördröjd upplevelse.

Denna strategiska riktning är en hörnsten för de flesta molntjänster, där DNS spelar en avgörande roll för att länka användare till en närliggande beräkningsresurs.

Sekretessproblem i DNS

Tyvärr utgör DNS ett potentiellt stort sekretessproblem. Utan någon form av kryptering för att tillhandahålla en skyddande sköld för din enhets kommunikation med DNS-resolvern riskerar du att få obefogad åtkomst eller ändringar av dina DNS-utbyten.

Detta omfattar intrång från individer på ditt Wi-Fi, din Internetleverantör (ISP) och till och med mellanhänder. Följderna? Äventyrad integritet, eftersom utomstående urskiljer de domännamn du ofta använder.

I sin kärna har kryptering alltid kämpat för en säker och privat internett surfupplevelse. Även om det kan tyckas trivialt att en användare besökte "groovypost.com" i ett större sammanhang, blir en portal för att förstå en persons onlinebeteende, förkärlek och, potentiellt, mål.

Sådana insamlade data kan omvandlas till varor, säljas till enheter för ekonomisk vinning eller beväpnas av illvilliga skådespelare för att iscensätta skattemässigt underskott.

En rapport sammanställd av Neustars internationella säkerhetsråd 2021 belyste detta hot och avslöjade att häpnadsväckande 72 % av företagen drabbades av minst en DNS-intrång under föregående år.

Dessutom upplevde 58 % av dessa företag betydande efterverkningar av intrången. När DNS-överträdelser ökar, framträder krypterad DNS-trafik som ett bålverk mot en rad hot, inklusive spionage, spoofing och olika sofistikerade DNS-strategier.

Krypterad DNS-trafik: A Deep Dive

Krypterad DNS-trafik omvandlar transparent DNS-data till ett säkert format, som kan dechiffreras enbart av de kommunicerande enheterna: DNS-klienten (som webbläsare eller nätverksenheter) och DNS-resolvern.

Utvecklingen av DNS-kryptering

Ursprungligen var DNS inte inbäddat med säkerhetsattribut. Födelsen av DNS kom vid en tidpunkt då Internet var begynnande, utan näthandel, banktjänster eller digitala skyltfönster. DNS-kryptering verkade överflödig.

Men när vi vänder oss till dagens landskap – präglat av en blomstrande av e-affärer och ett uppsving i cyberhot – har behovet av mer säkerhet för DNS: s integritet blivit tydligt.

Två framträdande krypteringsprotokoll har dykt upp för att möta detta behov: DNS över TLS (DoT) och DNS över HTTPS (DoH).

DNS över TLS (DoT)

DoT använder Transport Layer Security (TLS) protokoll för att skydda och kapsla in DNS-dialoger. Spännande nog, TLS – som vanligtvis känns igen av en annan moniker, SSL – driver HTTPS-webbplatskryptering och autentisering.

För DNS-interaktioner använder DoT användardatagramprotokollet (UDP), tillsammans med TLS-skydd. Den drivande ambitionen? Förstärk användarnas integritet och förhindra potentiella skadliga aktörer som syftar till att fånga upp eller modifiera DNS-data.

Port 853 står som den dominerande porten bland digitala användare för DoT. Förespråkare av DoT-standarden hävdar ofta dess styrka när det gäller att brottas med mänskliga rättigheter i tumultartade regioner.

Icke desto mindre, i länder där det fria uttrycket står inför inskränkning, kan DoT: s skyddande aura ironiskt nog lyfta fram användare och göra dem till mål för undertryckande regimer.

DNS över HTTPS (DoH)

DoH, i sin essens, använder HTTPS för fjärrtolkningar av DNS och fungerar i första hand via port 443. För framgångsrik drift behöver resolvers en DoH-server som är värd för en frågeslutpunkt.

Antagandet av DOH över webbläsare

Sedan Google Chrome version 83 på både Windows och macOS har webbläsaren anammat DoH, tillgänglig via dess inställningar. Med rätt DNS-serverinställningar accentuerar Chrome DNS-förfrågningar med kryptering.

Dessutom har alla självständigheten att välja sin föredragna DoH-server. Chrome integreras till och med med olika DoH-leverantörer, som Google Public DNS och Cloudflare.

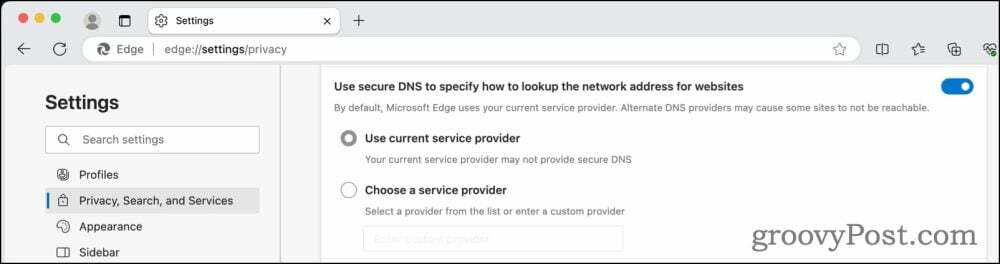

Microsoft Edge tillhandahåller också inbyggt stöd för DoH, navigerbar genom dess inställningar. När den är aktiverad och ihopkopplad med en kompatibel DNS-server säkerställer Edge att DNS-frågor förblir krypterade.

I ett samarbetsprojekt med Cloudflare 2018 integrerade Mozilla Firefox DoH, känd som Trusted Recursive Resolver. Från den 25 februari 2020 kunde USA-baserade Firefox-aficionados utnyttja DoH med Cloudflare som standardlösare.

För att inte utelämnas kan Opera-användare också slå på eller av DoH via webbläsarens inställningar, vilket som standard riktar DNS-förfrågningar mot Cloudflare.

Integreringen av DOH med operativsystemet

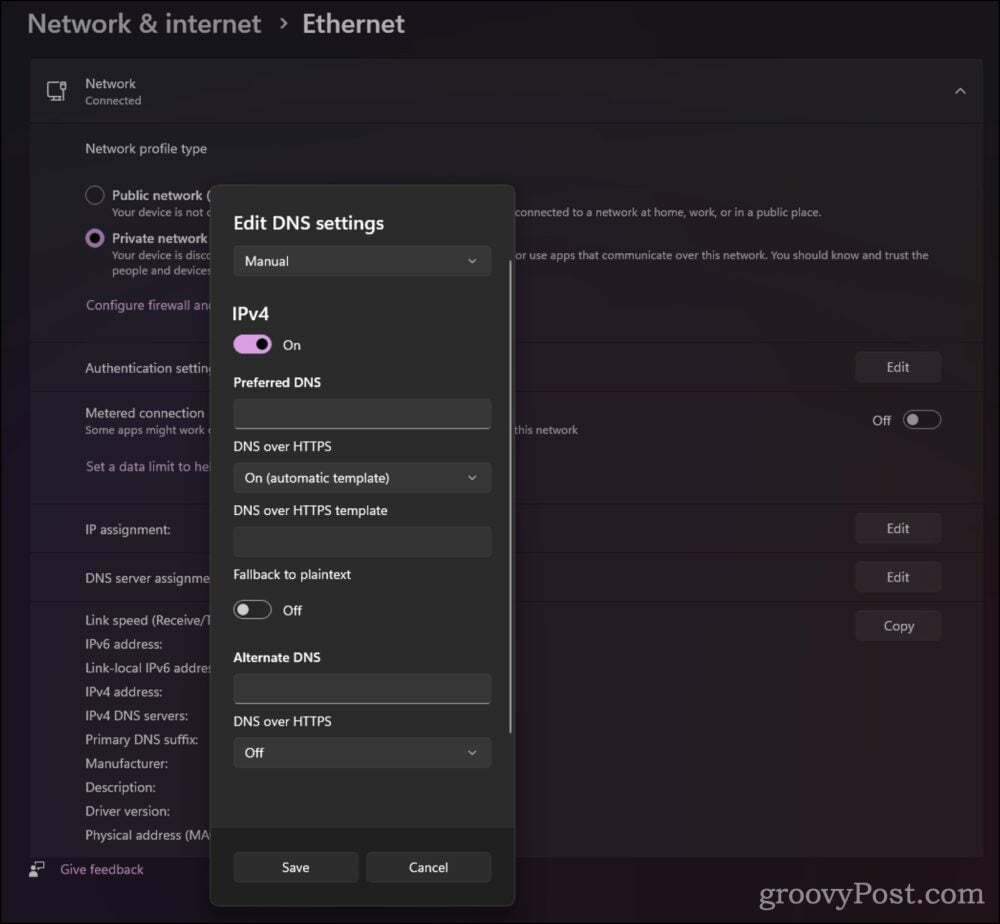

Historiskt sett, Microsofts operativsystem har tvekat att ta till sig avantgardeteknik. Windows 10 vände sig dock mot framtiden, vilket gjorde det möjligt för användare att aktivera DoH via dess inställningar.

Apple har vågat sig längre och introducerat app-centrerad krypteringsteknik. Detta banbrytande drag ger apputvecklare möjlighet att införliva sina distinkta krypterade DNS-konfigurationer, vilket ibland gör traditionella kontroller föråldrade.

Den vidsträckta horisonten av krypterad DNS-trafik symboliserar utvecklingen av den digitala sfären, och betonar den eviga strävan efter förstärkt säkerhet och förbättrad integritet.

Kontroversen som åtföljer krypterad DNS

Även om kryptering av DNS-trafik stärker konfidentialitet och förbättrar användarnas integritet med skyddsåtgärder som ODoH, stöder inte alla denna förändring. Klyftan ligger främst mellan slutanvändare och nätoperatörer.

Historiskt sett har nätoperatörer åtkomst till DNS-frågor till förhindra skadlig programvara och annat oönskat innehåll. Deras strävan att upprätthålla dessa metoder för legitima säkerhets- och nätverkshanteringsbehov är också i fokus för IETF ADD (Adaptive DNS Discovery) arbetsgruppen.

I grund och botten kan debatten karakteriseras som: "universell kryptering" kontra "nätsuveränitet". Här är en detaljerad utforskning:

Universell DNS-trafikkryptering

Majoriteten av krypteringsmetoderna är beroende av DNS-upplösare som är konfigurerade för kryptering. Dessa krypteringsstödjande resolvers utgör dock bara en liten bråkdel av totalen.

Centralisering eller konsolidering av DNS-lösare är ett hotande problem. Med begränsade alternativ skapar denna centralisering frestande mål för illvilliga enheter eller påträngande övervakning.

De flesta krypterade DNS-konfigurationer tillåter användare att välja sin resolver. Men att göra ett välgrundat val kan vara skrämmande för den genomsnittliga individen. Standardalternativet kanske inte alltid är optimalt på grund av olika orsaker som resolverns värdjurisdiktion.

Att mäta tillförlitligheten hos centraliserade serveroperatörer är komplicerat. Ofta måste man vara beroende av deras offentliga integritetsförklaringar och eventuellt deras självutvärderingar eller tredjepartsbedömningar.

Externa recensioner är inte alltid robusta. Till övervägande del baserar de sina slutsatser på uppgifter från de granskade, och avstår från en djupgående, praktisk undersökning. Med tiden kanske dessa revisioner inte exakt återspeglar en operatörs praxis, särskilt om det finns organisatoriska förändringar.

Krypterad DNS är bara en aspekt av internetsurfning. Flera andra datakällor kan fortfarande spåra användare, vilket gör krypterad DNS till en begränsningsmetod, inte ett botemedel. Aspekter som okrypterad metadata förbli tillgänglig och informativ.

Kryptering kan skydda DNS-trafik, men specifika HTTPS-anslutningssegment förblir transparenta. Dessutom kan krypterad DNS kringgå DNS-baserade blocklistor, även om åtkomst till webbplatser direkt via deras IP gör detsamma.

För att verkligen motverka spårning och tillsyn bör användare utforska omfattande lösningar som virtuella privata nätverk (VPN) och Tor, vilket gör trafikgranskning mer utmanande.

Ställningen om "nätverkssuveränitet"

Kryptering kan begränsa en operatörs förmåga att granska och därefter reglera eller korrigera nätverksdrift. Detta är avgörande för funktioner som föräldrakontroll, synlighet av företags DNS-frågor och upptäckt av skadlig programvara.

Uppstigningen av Bring Your Own Device (BYOD)-protokoll, som tillåter användare att interagera med säkra system använder personliga enheter, introducerar komplexitet, särskilt i stränga sektorer som finans och sjukvård.

Sammanfattningsvis, medan krypterad DNS erbjuder förbättrad integritet och säkerhet, har antagandet av det väckt en livlig debatt, som lyfter fram den invecklade balansen mellan användarnas integritet och nätverkshantering.

Sammanfattningen: Lita på krypterad DNS-trafik eller se det som ett sekretessverktyg

I en tid av eskalerande cyberhot och ökande integritetsproblem har det aldrig varit viktigare att skydda sitt digitala fotavtryck. Ett av grundelementen i denna digitala gräns är Domain Name System (DNS). Traditionellt har dock dessa DNS-förfrågningar utförts i vanlig text, utsatta för alla nyfikna ögon som kan titta, vare sig det är cyberbrottslingar eller överträffande tredje parter. Krypterad DNS-trafik har dykt upp som en lösning för att överbrygga denna sårbarhet.

Det är upp till dig att bestämma det bästa sättet att använda krypterad DNS. Du kan lita på en mjukvarulösning, som webbläsarfunktionerna som erbjuds av Microsoft Edge, Google Chrome och andra. Om du använder Öppna DNS på din router, men du bör också överväga para ihop det med DNSCrypt för allsidig säkerhet.