Dell levererar bärbara datorer med farligt rotcertifikat. Så här testar du din dator (uppdaterad)

Säkerhet / / March 18, 2020

Under helgen upptäcktes att Dell har släppt ett rootkit-certifikat som heter eDellRoot för att hjälpa till med kundsupport. Så här gör du om du är smittad.

Uppdatering 11/24/1015: Dell svarar på säkerhetsproblemen:

Dell har officiellt svarat på eDellRoot-frågan på sin Supportblogg. Den släppte en manual: Instruktioner för borttagning av eDellRoot Certificate liksom en litet verktyg (direktlänk) som tar bort den automatiskt för dig.

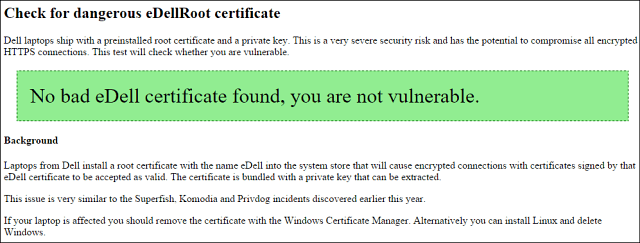

Du kan testa om du har eDellRoot-certifikatet genom att klicka den här länken (som vi förklarar nedan). Om du har det föreslår vi att du läser Dells blogginlägg, laddar ner PDF-filen och följer instruktionerna för att bli av med det.

Det är också värt att notera att vi idag upptäckte att det inte bara är ett problem med bärbara datorer (som vi ursprungligen rapporterade. I själva verket är detta ett problem med alla formfaktorer för Dell-datorer. Om du har en Dell-dator bör du kontrollera om eDellRoot finns på ditt system. För hela historien, läs vår rapport nedan.

eDellRoot Certificate Security Risk

I det som visar sig vara ett annat déjà vu, Dell Inc, upptäcktes det under helgen, har (sedan augusti) glidit rootkit-certifikat som heter eDellRoot för att hjälpa till med vad företaget påstår sig ha enklare tillgång till supporttjänster för deras kunder. Ett meddelande från en Reddit-affisch som går under namnet rotorcowboy publicerade information på den populära webbplatsen för sociala medier om upptäckten.

Jag fick en glänsande ny XPS 15-bärbar dator från Dell, och medan jag försökte felsöka ett problem, jag upptäckte att den kom förbelastad med en självsignerad root CA (Certificate Authority) med namnet på eDellRoot. Med den kom sin privata nyckel, markerad som icke-exporterbar. Det är dock fortfarande möjligt att få en rå kopia av den privata nyckeln med hjälp av flera tillgängliga verktyg (jag använde NCC Groups Jailbreak-verktyg). Efter att ha kort diskuterat detta med någon annan som upptäckte detta också, bestämde vi oss att de levererar varje bärbar dator de distribuerar med exakt samma rotcertifikat och privat nyckel, mycket likt det som Superfish gjorde på Lenovo datorer. För dem som inte är bekanta är detta en viktig säkerhetsproblem som äventyrar alla nya Dell-kunder. Källa

Bara en uppfriskning, Lenovo fick enorma bakslag när det upptäcktes att företaget hade laddat ett liknande rootkit-certifikat kallas superfisk på utvalda Lenovo-enheter. Företaget fick så mycket dålig press för handlingen att vissa har sagt att händelsen troligen har plockat företagets långvariga rykte som ett populärt varumärke bland konsumenter och företag. Med Lenovo som ett kinesiskt ägt företag och de senaste iskalla politiska förbindelserna med Kina och USA har företaget försökt återuppbygga förtroendet med konsumenterna sedan dess. Händelsen var så dålig att Microsoft var tvungen att hjälpa till med saneringen genom att utfärda en definitionuppdatering för Windows Defender som hjälpte till att ta bort certifikatet.

Hittills har användare hittat det sårbara certifikatet på Dell Inspiron 5000, XPS 15 och XPS 13. Eftersom detta är en ny utveckling kan det också vara på andra Dell-datorer på marknaden.

Händelsen ansågs ha varit en korrekt varning för andra leverantörer, men uppenbarligen verkar Dell, en av de tre bästa PC-tillverkarna, ha fallit genom sprickorna. Företaget försöker redan vända saker genom att lämna ut följande uttalande till media:

Kundens säkerhet och integritet är en högsta oro och prioritering för Dell. Den senare uppkomna situationen är relaterad till ett on-the-box supportcertifikat som syftar till att ge en bättre, snabbare och enklare kundsupportupplevelse.

Tyvärr introducerade certifikatet en oavsiktlig säkerhetsproblem. För att hantera detta ger vi våra kunder instruktioner för att permanent ta bort certifikatet från deras system via direkt e-post, på vår supportwebbplats och teknisk support.

Vi tar också bort certifikatet från alla Dell-system som går framåt. Observera att kommersiella kunder som avbildar sina egna system inte påverkas av det här problemet. Dell installerar inte någon adware eller skadlig programvara. Certifikatet kommer inte att installera om sig själv när det har tagits bort korrekt med den rekommenderade Dell-processen.

En Dell-representant gjorde också ett uttalande till The Verge säger: "Vi har ett team som undersöker den aktuella situationen och kommer att uppdatera dig så snart vi har mer information."

Eftersom det inte finns några detaljer om vilka system som kan påverkas måste kunderna vara beroende av Dell för att få hjälp.

Är din Dell-PC i fara? Så här testar du det

Om du vill veta om ditt system kan påverkas kan du göra det kolla den här webbplatsen skapad av säkerhetsjournalisten Hanno Böck för att testa ditt system för dess närvaro.

Hittills har forskning gett bevis på konceptscenarier där eDellRoot kan manipuleras och användas för giltiga certifikat som kan utlösa attacker.