Ja, din videobabymonitor kan hackas. Nej, du behöver inte sluta använda det

Säkerhet Barn Dagens Föräldraskap / / March 17, 2020

Senast uppdaterad den

De skrämmande berättelserna om hackare som kapar videobabyskärmar är sanna. Men IP-kameror är fortfarande säkra att använda, förutsatt att du tar några grundläggande åtgärder för att förbättra ditt hemnätverkssäkerhet.

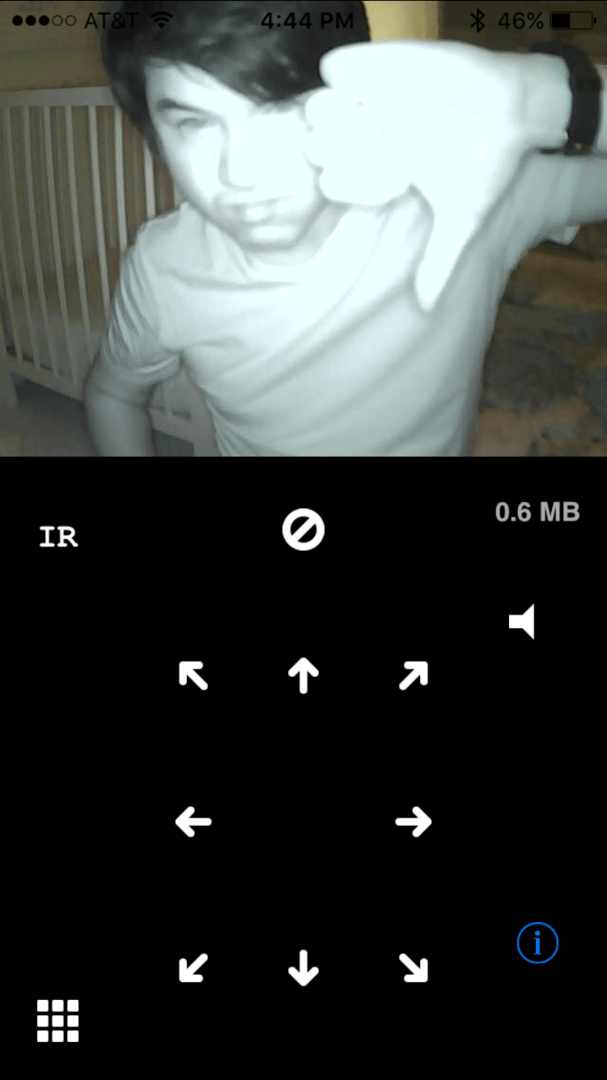

Om du redan har hört dem, kommer jag att skona dig sammanfattningen av baby monitor hacka skräckhistorier. Det finns inget mer magbesvär än tanken på att ditt barns rum inte är helt säkert från inkräktare. Men faktum är att om du har en babymonitor i rummet kanske det inte är det.

Om du redan har hört dem, kommer jag att skona dig sammanfattningen av baby monitor hacka skräckhistorier. Det finns inget mer magbesvär än tanken på att ditt barns rum inte är helt säkert från inkräktare. Men faktum är att om du har en babymonitor i rummet kanske det inte är det.

Berättelser om hacking av videobabymonitorer får massor av airplay på lokala nyheter och vidarebefordras direkt till mig av mina äldre släktingar. Det som skiljer sig åt dessa berättelser är att riskerna de identifierar är verkliga.

Dessa bekräftade inställningar kyler tillräckligt för att du vill springa på övervåningen och koppla ur babymonitorn i ditt barns rum just nu. Det gjorde jag nästan.

Men efter att ha tagit reda på säkerhetsåtgärderna som jag redan hade infört, bestämde jag mig för att det var OK att fortsätta använda mina babymonitorer. Riskerna är verkliga, men de är hanterbara.

Misför mig inte. Jag är inte immun mot lite paranoia. Till exempel har jag en Efter det som täcker webbkameran på min bärbara dator. (Allvarligt, när kommer de att sätta små plastfönsterluckor på dessa som standard?). Men min position på babymonterare är detta:

När du har förstått hur hackare kommer in i babymonitorer och webbkameror kan du fatta ett mer informerat beslut om säkerhetsriskerna är värda bekvämligheten eller inte. Så innan du börjar varna alla dina vänner och barn att sluta använda babymonitorer, läs igenom det här inlägget. Eller ännu bättre, vidarebefordra dem den här istället för den sensationella historien från din lokala nyhetskanal.

Jag har problem med hur media berättar om dessa berättelser. De är mer clickbait än försiktiga berättelser, och de råd som de erbjuder är i bästa fall skonsamma. Poängen med detta inlägg är inte att chocka och skrämma dig - det är att informera och förbereda dig.

Hur hackare får tillgång till babymonitorer: Dumb vs. Smarta bildskärmar

Det finns två huvudtyper av babymonitorer där ute. Det finns de enkla intercom-stil babymonitorer som är walkie-talkies med en babybjörnlogo på lådan. Och så finns det de något nyfikna internetaktiverade babymonitorer som integreras med din smartphone via din trådlösa router.

Det finns två huvudtyper av babymonitorer där ute. Det finns de enkla intercom-stil babymonitorer som är walkie-talkies med en babybjörnlogo på lådan. Och så finns det de något nyfikna internetaktiverade babymonitorer som integreras med din smartphone via din trådlösa router.

Attackvektorn för äldre walkie talkie / intercom baby monitorer (som jag fortfarande använder) är ganska enkel. De dumma bildskärmarna är radioekvivalenterna för två plåtburkar på en snöre. Allt man behöver göra är att hitta strängen och sedan sätta sin burk i mitten. Det vill säga kapa frekvensen och börja spela death metal över den eller något. Det finns dock två stora begränsande faktorer för den dumma monitorhacken. Först är hårdvara. Just nu har alla barn över 5 år en enhet som kan använda internetprotokoll (vad smarta babymontrar använder). Men för att kapa en dum baby monitor monitor frekvens, måste du vara lite praktiskt med några prylar du köpte på RadioShack. Den andra faktorn är intervallet. Du måste vara ganska fysiskt nära babymonitorn för att den ska fungera. Om jag till exempel står i min uppfart med mottagaren för min babymonitor är jag för långt borta för att signalen ska fungera.

Så om någon börjar kapa din "dumma" babymonitor, gå ut på gården och hitta den lilla punk med walkie talkien som gör det och berätta för honom att du vet var han bor, och du ringer hans föräldrar.

Det är alla gamla nyheter.

Det är de internetanslutna videomonitorerna och babykamerorna som gör alla rubriker nyligen. Dessa kallas internetprotokollkameror (IP) eftersom de använder internet och ditt lokala nätverk för att kommunicera med din smartphone. Attackvektorn mot dessa "smarta" babymonitorer är mycket bredare. Nu är det inte bara äldre bröder och barn i närheten som får dig. Om en dum babymonitor är två plåtburkar och en sträng, är en smart babykam en plåtburk, och strängen är webben. Internet-anslutna babymonitorer är potentiellt sårbara för hela utbudet av troll, kryp och brottslingar över hela världen. Och vi vet alla att dessa människor kan vara helt förkastliga.

Internetprotokoll Baby Monitor-säkerhetsproblem

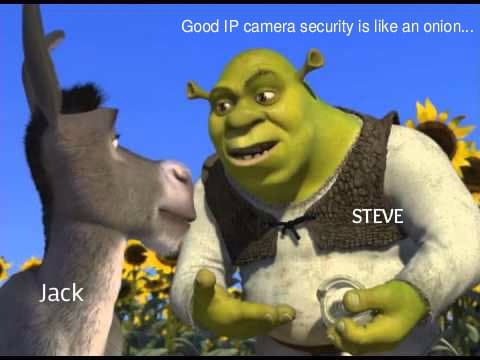

Varje gång jag börjar prata om säkerhet med Steve, han börjar göra sin Shrek-efterbehandling.

“Ogres Säkerhetsåtgärder är som lök. ”

Det handlar om lagren.

När det gäller din IP-aktiverade babymonitor kan bara ett stinkigt lager av osäkerhet bjuda in alla hackare. Då kan din webbkamera hamna på något skuggigt forum med länkar till hundratals osäkra webbkameror över hela världen. De existerar. Titta inte efter dem om du värdesätter din själ.

Här är de lager som gäller din videobabymonitor på en mycket hög nivå. Detta kommer från det faktum att din videobabymonitor fungerar genom att ansluta till din trådlösa hemmaplan, som jag antar är ansluten till internet.

- Normal internetåtkomst till din router (brandväggsskyddad)

- Tillgång till videobabymonitor (lösenordsskyddat, eller ännu bättre, inaktiverat)

- Fjärråtkomst för babymonitor (lösenordsskyddad, eller ännu bättre, inaktiverad)

- Fjärradministratörstillträde till din router (lösenordsskyddad, eller ännu bättre, inaktiverad)

- Tillgång till videobabymonitor (lösenordsskyddad)

- Lokal åtkomst för användare / administratör till din router (lösenordsskyddad)

- Trådbunden (lösenordsskyddad)

- Trådlös (lösenordsskyddad)

- Tillgång till videobabymonitor (lösenordsskyddad)

Som du ser, får angriparen i alla fall åtkomst till din babymonitor genom att först få åtkomst till din router. Så det första och uppenbara skyddsskiktet är att säkra din trådlösa router. Efter det finns det mer du kan göra. Men innan vi går in på det, låt mig förklara för dig hur hackarna kan komma in.

Om du inte bryr dig om allt detta, känn dig fri att hoppa vidare till Video Baby Monitor Säkerhetslista.

Kompromissa med din routersäkerhet

När en angripare får administrativ åtkomst till din router är det ganska mycket spel för varje enhet som är ansluten till den. Din baby monitor kan vara minst av dina bekymmer. Men för att hålla ämnet, konfigureras de flesta babymonitorer genom att komma åt deras administrativa "backstage" via din router. Om en hacker får åtkomst till din router kan de sedan börja apa runt med säkerhetsinställningarna på din babymonitor.

Så här kan de komma in:

En attack via obehörig internetåtkomst till din router är det minst troliga att inträffa. Alla routrar använder Network Address Translation (NAT) för att filtrera bort obehörig inkommande trafik. Det enda undantaget här är om du medvetet har gått in och aktiverat vidarebefordran eller skapat en demilitariserad zon. Du gör vanligtvis bara detta för program som BitTorrent-klienter eller online-videospel med hög bandbredd. Om du inte vet vad det här är, fråga din tonåring om han eller hon gjorde något av det här för din router. Om inte, är du antagligen OK. Du kan dock kontrollera routerns inställningssidor för att se till.

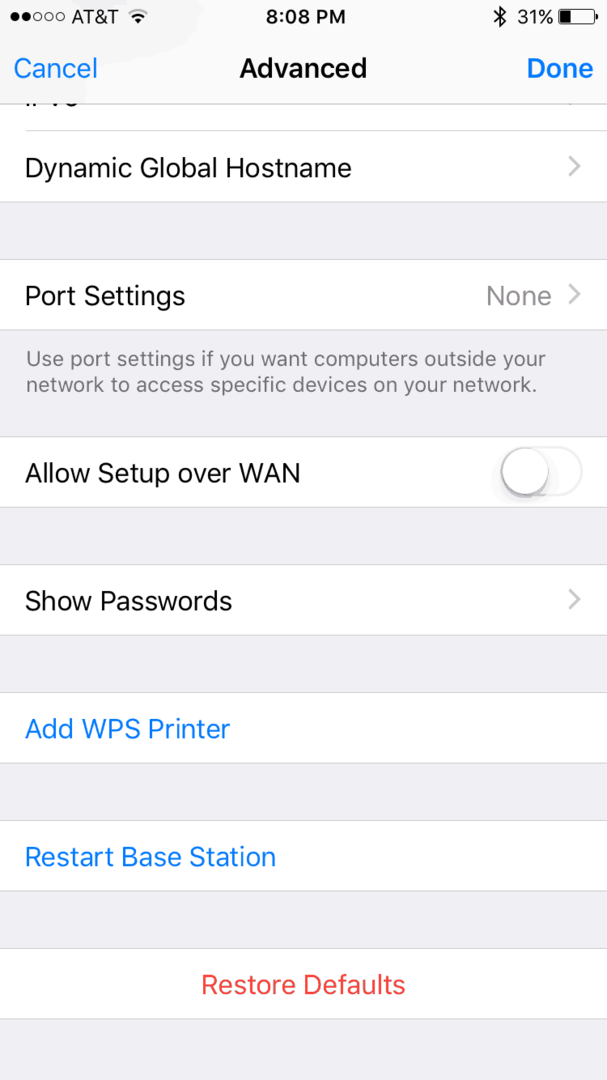

En attack via fjärråtkomst till din router är likadant. På samma sätt som du kan ställa in din babymonitor för att få åtkomst till lagligt via internet kan du ha din routers administrationssida tillgänglig via ett stort nätverk eller internet. Detta är i stället för att komma åt din routers konfigurationssida genom att ansluta till den direkt via en trådbunden eller trådlös anslutning. Om du inte är en IT-administratör för ett företag, finns det praktiskt taget ingen anledning till att du behöver göra det - det gör dig bara mer sårbar. Gå vidare och inaktivera den här funktionen på din routers inställningssida. Om du aldrig kommer ihåg att du har aktiverat det, är det antagligen redan inaktiverat. Det kallas vanligtvis något som "fjärrinställning" eller "Tillåt installation via WAN."

En attack via lokal åtkomst till din router är samma som fjärråtkomst till din router, förutom att en hacker måste vara inom Wi-Fi-räckvidden eller kunna ansluta direkt till din router. Det här är sällsynt, men uteslut det inte - tänk på öppna hus, fester, husmöten etc. Om du har ett öppet trådlöst nätverk, vilket betyder att vem som helst kan ansluta utan lösenord (varför? Varför? varför?), då kan din granne komma in som de vill. Även om du har aktiverat trådlösa lösenord kan någon ansluta till routern via en Ethernet-anslutning, knäcka routeradministratörens lösenord (eller använd fabriksinställningen om du inte har ändrat det) och gå till stad.

Kompromissa med din Baby Monitor-säkerhet

Låt oss nu anta att hackaren har tillgång till din router och därför din babymonitors konfiguration. Precis som din router har standardinställningar som skyddar den från obehörig trafik, kommer din babymonitor vanligtvis att ha dessa skydd på plats utanför boxen. Men många videobabyskärmar har också UPnP- och port-vidarebefordringsinställningar som kan aktiveras för att göra kameran mindre säker.

Om du inte har ställt in ett lösenord för din babymonitor eller ändrat fabriksinställt lösenord, kan någon enkelt komma åt kameran nu när de har routeråtkomst. De kan fortsätta använda det kända fabrikslösenordet eller sätta in sitt bakdörrkonto.

Fram till nu har vi arbetat med obehörig åtkomst till din router via internet. Många av dessa smarta babymonitorer gör det möjligt för dig få tillgång till din babymonitor via internet. Det vill säga, säg att du är på jobbet eller på ett datum eller något, och du vill titta på din lilla sovande ängel från din telefon. Det här är en funktion som du kan aktivera inom videokamerans programvaruinställningar. Men jag tycker inte att du borde göra det. Bandbredden och säkerhetseffekterna av att aktivera den här funktionen är för stora om du inte vet vad du gör. Så bara spara dig själv risken och använd inte din videobabymonitor som barnflicka. Skicka bara din babysitter och fråga hur det går, okej?

Problemet med att möjliggöra internetåtkomst till din babymonitor är att det väldigt förenklar det arbete som en hacker måste göra. Istället för att penetrera din router, sedan få administrativ åtkomst till din router och sedan administrativ åtkomst till din babymonitor, de måste bara knäcka lösenordet som du ställer in för fjärråtkomst till ditt barn övervaka. Det är lite som att lämna en nyckel under dörrmatten vid din ytterdörr. Om det är enkelt och bekvämt för dig att komma åt, är det enkelt och bekvämt för hackare att komma åt.

Video Baby Monitor-säkerhet Ej problem

Så allt som borde ge dig en god uppfattning om hur hackare kan komma in på din babymonitor. Det är ganska mycket enkla trådlösa nätverkssäkerhetssaker. Det finns inget farligt med babymonitorer som inte också gäller för alla enheter i ditt hemnätverk. Skillnaden är att frestelsen att onda skadar är mycket högre och krypningsfaktorn är extra hög. Om du helt enkelt behandlar din babymonitor med samma vaksamhet som din telefon, din bärbara dator och din surfplatta, borde du vara okej.

Att helt enkelt ha en videobabymonitor i huset öppnar inte omedelbart ett fönster mot världen. Dessutom behöver du inte oroa dig för att någon avlyssnar den digitala videosignalen i luften. Digitala videobabyskärmar använder krypterade signaler. Det skulle vara alldeles för svårt för någon att knäcka dessa, och de måste vara inom signalområdet.

Video Baby Monitor Säkerhetslista

Oavsett om du läser alla lite tekniska mumbo-jumbo som jag just skrev, finns det några ganska enkla steg som du kan vidta för att göra din videobabymonitor säker. Gör dem en åt gången, och om du behöver hjälp med din speciella babymonitormodell eller routermodell, kolla tillverkarens dokumentation eller lämna en kommentar. Om du lämnar en kommentar ska du bara se till att din fråga besvaras innan du ansluter din enhet.

- Säkra din trådlösa router. Jag kunde skriva ett helt inlägg om detta. Men lyckligtvis gjorde Andre redan så att jag inte behöver: Säkra din Wi-Fi-router nu med dessa säkerhetstips. Längs dessa linjer:

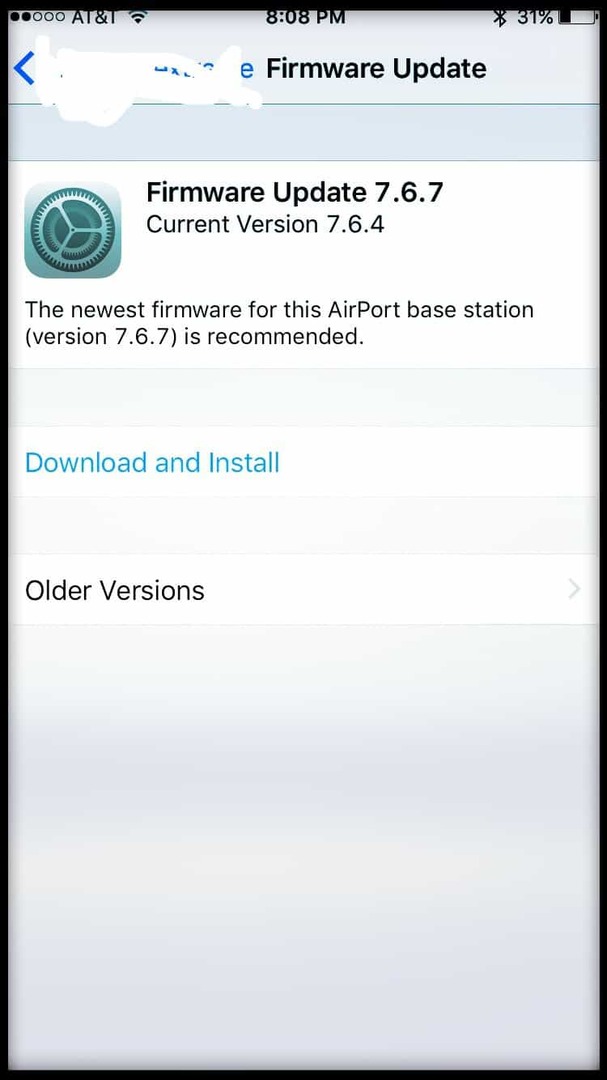

- Uppdatera firmware för din router.

- Inaktivera fjärråtkomst till din router. Låt inte den konfigureras var som helst utan direkt i ditt hus, ansluten till det trådlösa eller trådbundna nätverket.

- Ställ in ett lösenord för din babymonitor om du inte redan har gjort det (varför? Varför? Varför?). Du bör också se till att du har det ett starkt lösenord

- Ändra eller ta bort standardinloggningen. Vissa kameror och routrar har standardinloggningsinformation, något dumt som "root" som användare och "lösenord" för lösenordet. Även om du har konfigurerat din inloggningsinformation bör du se till att de gamla inloggningsuppgifterna har tagits bort eller ändrats.

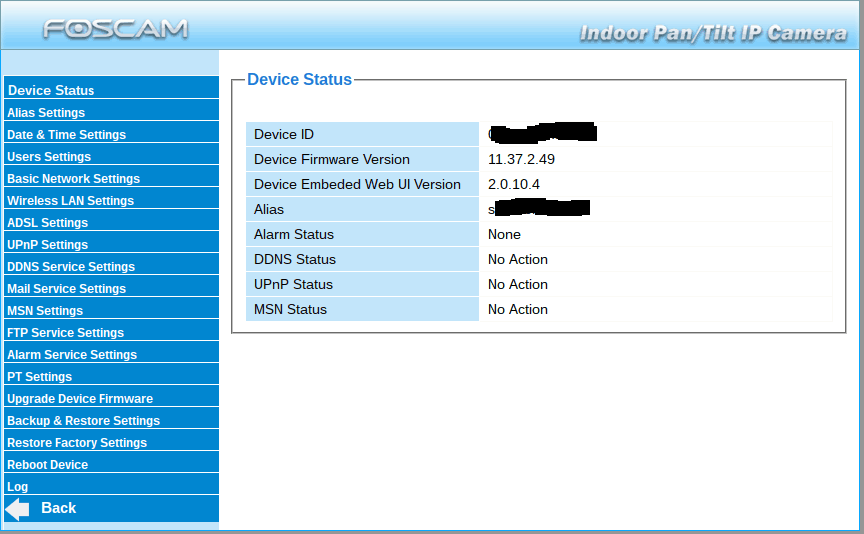

- Uppdatera firmware för din kamera. Stegen för att göra detta är olika för alla tillverkare. Skicka ett meddelande om du behöver hjälp.

- Inaktivera DDNS på din kamera om den har den.

- Inaktivera port vidarebefordran eller UPnP på din kamera, om den har den.

- Inaktivera fjärråtkomst till din babykamera. Det är bekvämt men onödigt. Och om du inte har en obegränsad dataplan kommer det att bli dyrt också. Att skicka videofröd över internet till en telefon äter upp mycket data. Om du är övertygad om att använda fjärråtkomst till din kamera, se till att du gör följande också:

- Ändra porten som används för att komma åt din kamera. Standardvärdet är 80 och det är det som hackare kommer att kontrollera först. Ändra det till något över 8100, om du kan.

- Kontrollera regelbundet loggarna för obehörig åtkomst. När du tittar på din logg ska du leta efter ovanliga saker, till exempel IP-adresser som du inte känner igen eller konstiga åtkomsttider (13:00 när du inte ens var hemma, till exempel).

Om du adresserar alla artiklarna ovan, borde du ha skyddat alla typiska attackvektorer efter bästa förmåga.

Missade jag någonting? Låt mig - och dina kollegor groovyPost-läsare - veta i kommentaravsnittet.