Senast uppdaterad den

När DynDNS gick ner och bröt internet berodde det på att tusentals infekterade datorer i hem som din hade kapats och använts för att lansera en massiv attack för att förneka dem. Här är en kort guide som hjälper dig att skydda dig från att vara en ovillig deltagare i nästa zombie-datorapokalyp.

Tidigare i år kom Dyn, en av de största DNS-leverantörerna under attack av ett massivt botnet. Om du kommer ihåg enorma strängar på internet som gick ner en del av dagen, det var vad det handlade om. Detta var en Distribuerad avslag på tjänst (DDoS) attack, vilket i princip innebär att ett gäng datorer började skicka förfrågningar till Dyn: s servrar tills de överbelastade och bröt den.

Ta över min dator? Men vem skulle göra något sådant?

På ett sätt var det människor som du och jag. Men naturligtvis inte frivilligt. Snarare hade vissa hackare installerat skadlig programvara på en massa datorer och konsumenter som har inte säkrade sina Internet of Things (IoT) -enheter

Redaktörer Obs: Oklart vad allt surret om Internet of Things är? Läs vår introduktion till IoT. Artikeln granskar grunderna i IoT och varför det är viktigt att du förstår dem innan du fyller ditt hem med smarta enheter.

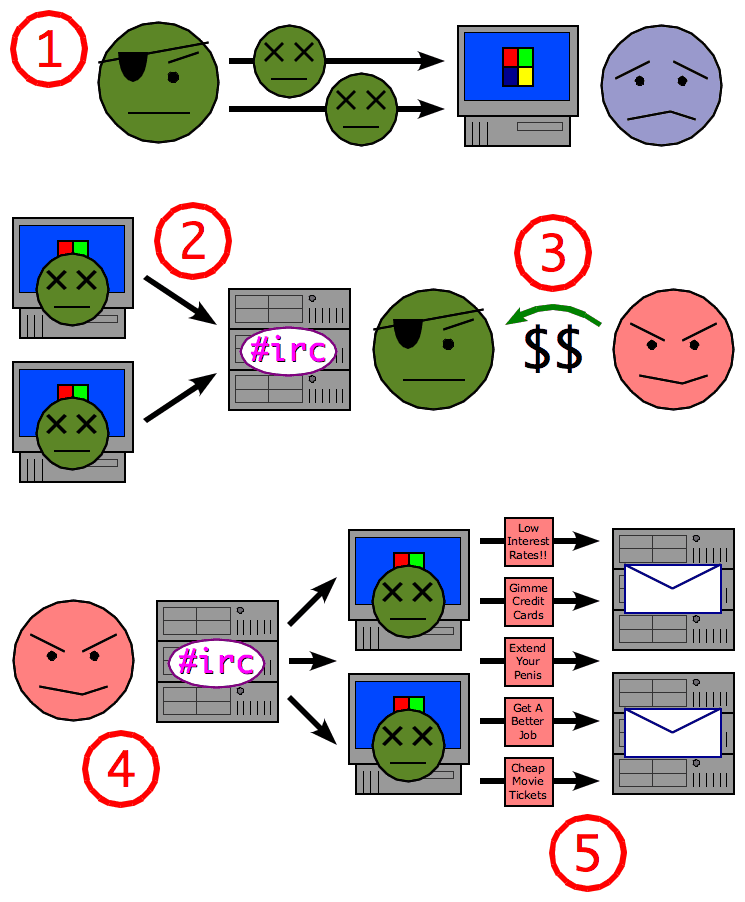

Detta är vad de kallar a botnät. En botWhatt??

Ett botnet är en del av ett kommando- och kontrollangrepp (CnC). Så här fungerar det. Skadliga grupper sprider skadlig programvara (aka malware) till så många datorer på internet som möjligt - jag talar miljontals enheter. Sedan säljer de möjligheten att kontrollera alla dessa enheter till någon ännu mer skadlig. Dessa människor använder sedan botnet för att starta en koordinerad attack över internet. Normalt tar detta formen av en DDoS-attack, e-post SPAM storm. Men det kan också sedan användas för att öka storleken på botnet genom att attackera fler enheter eller kanske tyst luta sig tillbaka och bara samla in data från miljoner infekterade enheter.

Den stora attacken mot DynDNS var något av en testkörning. Detta var för att demonstrera kraften i ett botnet. Skadorna var utbredda, och kaoset var överflödigt och tog ner enorma tjänster du troligen använder varje dag. Med andra ord, ett kraftfullt marknadsföringsverktyg för peddlers av virus och malware - förvänta dig inte att detta är det sista du har hört talas om botnetattacker.

Så, den fråga du förmodligen ställer (eller borde ställa ...) är denna:

- Hur skyddar jag mig från att bli en del av ett botnet?

- Och hur kan jag veta om jag redan är en del av en?

Bildkredit: CC BY-SA 3.0, Zombie Process

Hur man upptäcker och förebygger infektioner med skadlig programvara från Botnet

Det finns goda nyheter och dåliga nyheter till detta. Den dåliga nyheten är att botnet-skadlig programvara är tänkt att upptäckas. Som en sovande agent behåller den en låg profil på ditt system när det har installerats. I teorin bör ditt antivirusprogram och säkerhetsprogramvara upptäcka det och ta bort det. Det är så länge som antivirusföretagen vet om det.

Den goda nyheten är att det finns några enkla och fria sätt att minska skadan du kan göra om din dator blir en del av ett zombie-botnet.

-

Använd en alternativ DNS-leverantör. DNS står för domännamnstjänsten och det är den process som domännamn (t.ex. groovypost.com) översätts till IP-adresser (t.ex. 64.90.59.127). Detta är en ganska grundläggande funktion för det mesta, och vanligtvis hanterar din ISP den. Men du kan välja en annan DNS-server som har lite mervärde. Öppen gör det åt dig, men de tar också det extra steget att se till att du inte kommer åt känt skadligt innehåll. Det är som om du skulle ringa operatören och vara "Operatör, anslut mig till Mr. Jones!" och operatören var som "Um, du vet Mr. Jones är en total bluffartist, eller hur? ” OpenDNS kommer också att kunna berätta om du är en del av ett botnet genom att känna igen mönstren för kända botnetattacker.

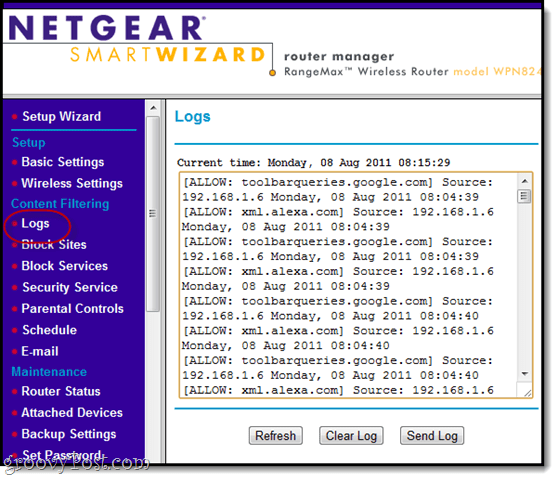

Använd en alternativ DNS-leverantör. DNS står för domännamnstjänsten och det är den process som domännamn (t.ex. groovypost.com) översätts till IP-adresser (t.ex. 64.90.59.127). Detta är en ganska grundläggande funktion för det mesta, och vanligtvis hanterar din ISP den. Men du kan välja en annan DNS-server som har lite mervärde. Öppen gör det åt dig, men de tar också det extra steget att se till att du inte kommer åt känt skadligt innehåll. Det är som om du skulle ringa operatören och vara "Operatör, anslut mig till Mr. Jones!" och operatören var som "Um, du vet Mr. Jones är en total bluffartist, eller hur? ” OpenDNS kommer också att kunna berätta om du är en del av ett botnet genom att känna igen mönstren för kända botnetattacker. - Skaffa en bra router. Om DNS-servern är operatören mellan ditt hus och internet, är din router operatören mellan din ISP och dina enheter. Eller kanske det är som att din DNS-server är FBI och din router är den lokala polisstyrkan. För många analogier? Okej förlåt. Hur som helst, på samma sätt som din DNS-server kan lägga till ett lager av säkerhet, kan din router också. Min ASUS-router upptäcker skadlig kod och blockerar skadliga webbplatser. Många moderna routrar gör det också. Så om du inte har uppgraderat din router på tio år bör du överväga den, även om den fungerar perfekt.

-

Kontrollera botnets statuswebbplatser. Det finns två webbplatser som erbjuder gratis botnetkontroller: Kasperskys Simda Botnet IP-skanner och Sonicwalls Botnet IP Lookup. När du får en botnetattack kan du gå till dessa webbplatser för att se om du är en del av problemet.

Kontrollera botnets statuswebbplatser. Det finns två webbplatser som erbjuder gratis botnetkontroller: Kasperskys Simda Botnet IP-skanner och Sonicwalls Botnet IP Lookup. När du får en botnetattack kan du gå till dessa webbplatser för att se om du är en del av problemet. - Håll ett öga på dina Windows-processer. Om du öppnar Task Manager i Windows 10 kan du se vilka processer som använder ditt nätverk. Gör en kort undersökning av dessa och notera allt som ser misstänkt ut. Till exempel är det vettigt att Spotify använder internet, men hur är det med den konstiga processen du aldrig har hört talas om? För mer info, kolla detta: Tips för Windows 10: Ta reda på vad en process gör på det enkla sättet. Du kanske också vill kolla in Netlimiter för Windows och Little Snitch för Mac.

Det är de grundläggande stegen som alla ansvariga tekniska användare kan göra. Naturligtvis, eftersom ondska på nätet fortsätter att växa och deras attacker blir mer sofistikerade, uppmuntrar jag dig att fortsätta bli utbildad om hur man kan vara säker online.

Har dina enheter någonsin kapats av ett botnet? Jag vill höra om det! Dela din berättelse i kommentarerna.